Phishing-E-Mails gehören nach wie vor zu den größten Bedrohungen für die IT-Sicherheit von Unternehmen. Laut aktuellem Lagebericht des BSI waren im Jahr 2023 über 66 % aller Spam-E-Mails tatsächlich Cyberangriffe – davon rund 32 % Betrugsmails, die als Phishing zur Erbeutung von Zugangsdaten dienten. Warum eine eigene Email Domain wichtig ist, wird klar, wenn Du diesen Blogartikel gelesen hast

Inhaltsverzeichnis

Die Lage ist ernst: Die generelle Bedrohung im Cyberraum ist so hoch wie nie, und Phishing zählt zu den relevantesten Angriffsmethoden, um in Unternehmensnetzwerke einzudringen. Dabei sind Phishing-Mails heutzutage oft täuschend echt gestaltet und auf den ersten Blick kaum noch als solche zu erkennen. In diesem Blogartikel erfährst Du, woran Du typische Phishing-Mails erkennst, wie Du Dein Unternehmen technisch und organisatorisch schützen kannst und wie Du Deine Mitarbeitenden wirksam sensibilisierst. Reale Fallbeispiele zeigen die möglichen Schäden, und aktuelle Statistiken verdeutlichen, warum das Thema Phishing gerade jetzt höchste Aufmerksamkeit verdient.

Woran erkennst Du typische Phishing-Mails?

Phishing-Mails imitieren oft offizielle Benachrichtigungen von Banken, Dienstleistern oder sogar internen Kollegen, um Vertrauen zu erwecken. Dennoch gibt es typische Erkennungsmerkmale, die Dich misstrauisch stimmen sollten:

- Dringlichkeit und Drohungen: Die Nachricht setzt Dich unter Druck, sofort zu handeln. Typisch sind Formulierungen wie „Nur noch heute musst Du Deine Daten bestätigen, sonst wird Dein Konto gesperrt!“ oder ähnliche Drohungen. Diese künstliche Dringlichkeit soll Panik erzeugen und rationales Überlegen verhindern. Sei bei Zeitdruck und Angst machenden Formulierungen immer skeptisch.

- Aufforderung zur Preisgabe sensibler Daten: Viele Phishing-Mails fordern direkt dazu auf, vertrauliche Informationen preiszugeben – z. B. Login-Daten, Passwörter, Kreditkartennummern oder PINs. Seriöse Unternehmen werden niemals per E-Mail nach Passwörtern oder Zahlungsdaten fragen. Gib solche Daten nie per E-Mail oder über unbekannte Links preis.

- Verdächtige Links und falsche Webseiten: Ein zentrales Merkmal sind in der E-Mail enthaltene Links, die auf gefälschte Login-Seiten führen. Oft verstecken sich hinter einem offiziell aussehenden Link ganz andere Webadressen. Prüfe jeden Link, bevor Du klickst – fahre z. B. mit der Maus darüber, um die echte URL anzuzeigen. Wenn die URL seltsam aussieht (z. B. fremde Domain oder Buchstabendreher), solltest Du keinesfalls darauf klicken. Im Zweifel rufst Du die Webseite manuell über Deinen Browser auf. Gleiches gilt für in Mails eingebettete Formulare: Diese dienen oft nur dem Abgriff Deiner Daten.

- Ungewöhnlicher Absender oder Absendername: Achte auf die Absenderadresse. Betrüger fälschen (spoofen) häufig die sichtbare E-Mail-Adresse. So kann eine Mail auf den ersten Blick von einer vertrauten Adresse zu kommen scheinen, tatsächlich aber von einer ganz anderen Quelle stammen. Überprüfe den vollen Absender (durch Anzeigen der E-Mail-Header oder mittels Mouse-Over im Mailprogramm) und sei misstrauisch bei Absendern, die nicht zu 100 % plausibel sind. Auch Mails angeblich von Kollegen oder Vorgesetzten mit ungewöhnlichen Bitten (z. B. spontane Überweisungen) sind verdächtig.

- Dateianhänge von unbekannten Absendern: Öffne niemals Dateianhänge, deren Herkunft unklar ist. Insbesondere Office-Dokumente mit Makros, ZIP-Archive oder Dateien mit Endungen wie .exe oder .scr sind potenziell gefährlich, da sie Schadsoftware installieren können. Im Zweifel solltest Du solche Anhänge vom IT-Team prüfen lassen oder sie direkt löschen. Viele Angriffe (z. B. durch Trojaner wie Emotet) starteten mit infizierten Office-Dateien im Anhang.

- Sprache und Formatierung: Zwar werden Phishing-Mails immer professioneller, doch einige verräterische Anzeichen bleiben: sehr allgemeine Anreden („Sehr geehrter Kunde“ statt Deines Namens), ungewöhnliche Grußformeln, sowie holprige Sätze oder auffällige Grammatik- und Rechtschreibfehler. Wenn eine angebliche deutsche Bank auf Englisch schreibt oder die Corporate Identity nicht zum Unternehmen passt, solltest Du stutzig werden. Allerdings: Gute Phishing-Mails kommen heute oft in fehlerfreiem Deutsch daher – verlass Dich daher nie auf nur ein einzelnes Kriterium, sondern bewerte alle Hinweise im Gesamtbild.

Schutzmaßnahmen für Unternehmen

Selbst wenn Phishing-Mails immer raffinierter werden, kannst Du mit Deinem Unternehmen durch eine Kombination aus technischen und organisatorischen Maßnahmen sowie gezielter Schulung das Risiko deutlich reduzieren. Ein mehrschichtiger Schutzansatz ist hier entscheidend.

Technische Schutzmaßnahmen

- E-Mail-Sicherheitsfilter: Setze auf aktuelle E-Mail-Sicherheitsgateways oder Spamfilter, die bekannte Phishing-Muster, schädliche Links und Anhänge erkennen und blockieren. Viele moderne Lösungen nutzen KI, um verdächtige Mails bereits vor der Zustellung auszufiltern. Achte darauf, dass solche Filter regelmäßig aktualisiert werden.

- Authentifizierungs-Standards: Schütze Deine eigenen Domains vor Missbrauch. Das BSI empfiehlt, SPF, DKIM und DMARC zu implementieren – diese Standards zur E-Mail-Authentifizierung erschweren das Fälschen von Absenderadressen erheblich. Ein korrekt konfigurierter DMARC-Eintrag kann z. B. anweisen, E-Mails, die nicht autorisiert sind, direkt abzulehnen. So reduzierst Du das Risiko, dass Angreifer in Deinem Namen Phishing-Mails verschicken.

- Software-Updates und Malware-Schutz: Halte alle Systeme auf dem aktuellen Stand. Sicherheitslücken in Betriebssystemen oder E-Mail-Clients können von Phishing-Mails ausgenutzt werden. Führe regelmäßige Updates/Patches durch und setze aktuelle Antivirus-Programme sowie Firewalls ein. Eine moderne Antivirus-Lösung kann viele schädliche Anhänge oder verlinkte Dateien bereits beim Download erkennen und blockieren.

- Zugangssicherheit (MFA): Schütze Benutzerkonten durch Multi-Faktor-Authentifizierung (MFA), wann immer es möglich ist. Sollte ein Passwort doch einmal in falsche Hände geraten, verhindert der zweite Faktor (z. B. eine OTP-App oder ein Hardware-Token) den unbefugten Zugriff. Für geschäftskritische Dienste ist MFA heute ein Muss. Selbst wenn jemand auf eine Phishing-Mail hereinfällt und sein Passwort eingibt, bleibt der Account mit MFA für den Angreifer gesperrt.

- Netzwerk- und Endgeräteschutz: Nutze möglichst Technologien wie Mobile Threat Defense (MTD) für mobile Geräte und klassische Endpoint-Sicherheitslösungen für PCs. Moderne MTD-Tools erkennen z. B. verdächtiges Verhalten von Apps oder Benutzern und können im Ernstfall den Zugriff blockieren. Stelle sicher, dass externe Zugänge nur über gesicherte VPN-Verbindungen erfolgen und unautorisierte Geräte keinen Zugang zum Firmennetz haben.

Organisatorische Schutzmaßnahmen

- Klare Sicherheitsrichtlinien: Definiere unternehmensweite Richtlinien zum Umgang mit sensiblen Anfragen per E-Mail. Lege z. B. eindeutig fest, unter welchen Umständen Zahlungsaufträge per E-Mail ausgeführt werden dürfen – und wann zwingend eine zweite Verifikation nötig ist. Etabliere klare Prozesse wie das Vier-Augen-Prinzip, Rückrufe zur Bestätigung und nutze offiziell bekannte Nummern. Achte darauf, dass auch die Führungskräfte diese Regeln kennen und unterstützen.

- Kommunikationskultur fördern: Ermutige Dein Team, im Zweifel lieber einmal mehr nachzufragen oder mögliche Phishing-Versuche dem IT-Security-Team zu melden. Eine offene Sicherheitskultur ohne Schuldzuweisung ist wichtig. Mitarbeitende sollen keine Angst haben, „falschen Alarm“ zu schlagen. Richte eine zentrale Meldestelle ein – z. B. phishing@deinedomain.de.

- Notfallplan und Incident Response: Da kein Schutz zu 100 % greift, solltest Du vorbereitet sein. Erstelle einen Notfallplan, der genau regelt, wer im Ernstfall was zu tun hat. Führe regelmäßige Notfallübungen durch und halte Offline-Backups bereit. Enthalten sein sollten auch externe Kontakte wie BSI oder Incident-Response-Dienstleister.

Mitarbeiterschulungen und Sensibilisierung

- Psychologische Tricks erkennen: Schaffe ein Grundverständnis dafür, welche Tricks Angreifer anwenden und welche Maschen aktuell kursieren. Schulungen sollten regelmäßig stattfinden und aktualisiert werden.

- Praxisnahe Trainings: Vermittle in Workshops oder E-Learnings die wichtigsten Phishing-Arten und deren Erkennungsmerkmale. Verwende Originalbeispiele und interaktive Elemente, etwa Quizfragen wie „Woran hättest Du den Betrug erkannt?“.

- Phishing-Simulationen: Versende testweise selbst präparierte Phishing-Mails. Mitarbeitende, die darauf hereinfallen, sollten im Anschluss geschult werden. So wird der Lerneffekt maximiert – ohne echten Schaden.

- Führungskräfte schulen: Auch Manager sind beliebte Ziele (Whaling). Sie sollten dieselben Awareness-Trainings durchlaufen und die Sicherheitsregeln konsequent vorleben.

Mitarbeitende sensibilisieren – praktische Tipps aus der Praxis

Um Deine Belegschaft effektiv gegen Phishing zu wappnen, reicht ein einmaliger Hinweis im Onboarding nicht aus. Security Awareness muss kontinuierlich und möglichst praxisnah vermittelt werden. Hier einige konkrete Tipps, wie Du Deine Mitarbeitenden sensibilisieren kannst:

- Phishing-Thema präsent halten: Integriere Sicherheitsbewusstsein in den Arbeitsalltag – z. B. durch kurze Infobriefe oder Intranet-Posts mit aktuellen Phishing-Warnungen. Das BSI oder die Verbraucherzentrale veröffentlichen regelmäßig Meldungen zu aktuellen Betrugswellen. Wenn Mitarbeitende von neuen Maschen hören, bleiben sie wachsam.

- Interaktive Schulungen & Gamification: Gestalte Schulungen spannend. Kleine Quiz, „Phish Hunt“-Wettbewerbe zwischen Teams oder Escape-Room-ähnliche Szenarien zum Thema Social Engineering machen das Thema greifbar. Wichtig ist, dass Deine Mitarbeitenden selbst aktiv lernen, Phishing zu erkennen.

- Klare Melde- und Eskalationswege: Sorge dafür, dass alle wissen, was im Verdachtsfall zu tun ist. Eine einfache Regel: „Wenn Du Dir unsicher bist – nicht klicken, nicht antworten, sondern sofort an das IT-Sicherheitsteam weiterleiten.“ Gib allen die nötigen Kontaktdaten. Würdige proaktives Verhalten und nutze echte Vorfälle anonymisiert als Lernbeispiel.

- Realitätsnahe Übungen: Versende unangekündigt Test-Mails und kläre danach in einem kurzen Meeting auf. So lernen Deine Mitarbeitenden durch direkte Erfahrung. Wichtig ist die Nachbesprechung: Zeige klar auf, woran man den Betrug erkennen konnte.

- Belohnungen statt Bestrafungen: Vermeide es, bei Fehlern mit Strafen zu reagieren. Analysiere Vorfälle sachlich und belohne richtiges Verhalten – z. B. mit einem kleinen Preis für das Team, das die meisten Phishing-Versuche erkannt hat. So wird IT-Sicherheit zur gemeinsamen Aufgabe.

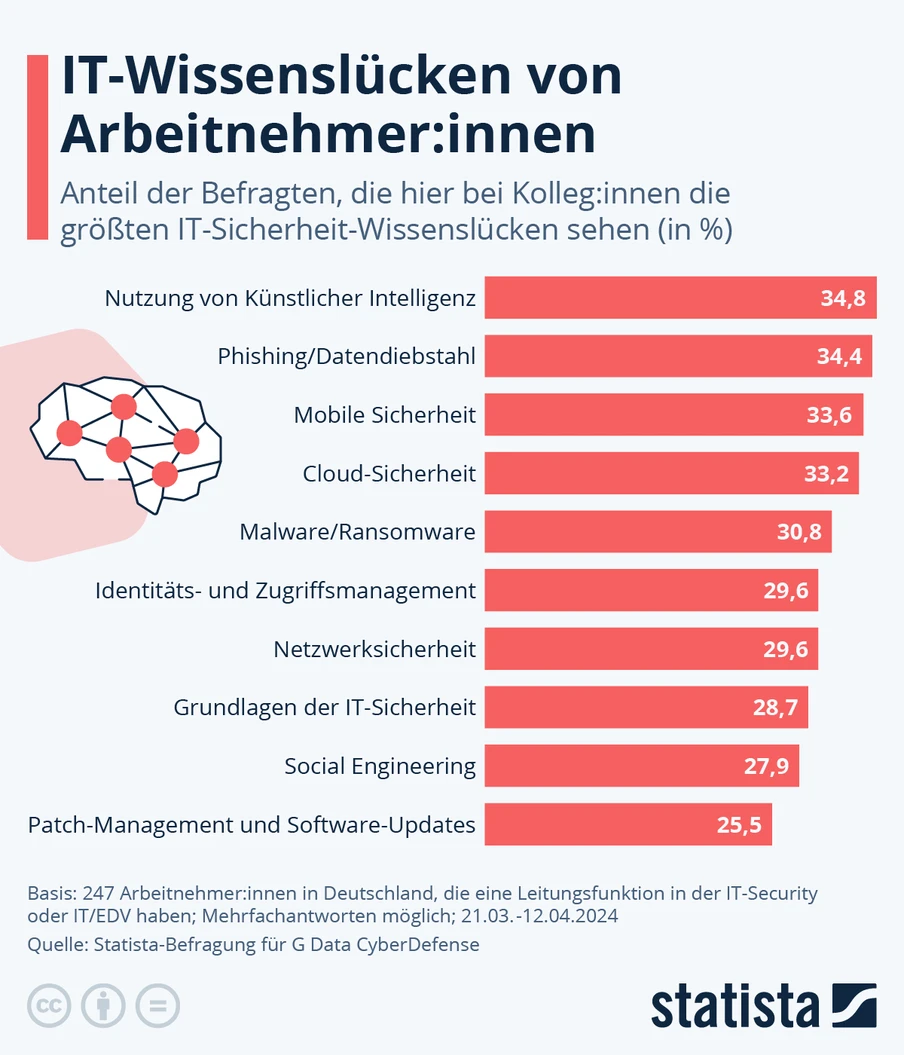

Wo haben Arbeitnehmer:innen die größten IT-Sicherheit-Wissenslücken?

Deutschlands Arbeitnehmer:innen haben beim Thema IT-Sicherheit Nachholbedarf. Das geht aus einer Statista-Befragung unter rund 5.000 Arbeitnehmer:innen hervor, die Teil des von G Data CyberDefense in Zusammenarbeit mit Brandeins herausgegebenen Magazins Cybersicherheit in Zahlen ist. (Quelle: Statista)

Reale Beispiele: Wie Phishing-Angriffe Unternehmen schaden können

Die Folgen erfolgreicher Phishing-Angriffe sind oft dramatisch – von finanziellen Verlusten über Image-Schäden bis hin zu gestohlenen Geschäftsgeheimnissen. Einige bekannte Beispiele aus den letzten Jahren zeigen, wie hoch der Schaden ausfallen kann:

- Leoni AG (2016): Der deutsche Kabelhersteller Leoni verlor durch einen einzigen gefälschten E-Mail-Auftrag rund 40 Millionen Euro. Ein Mitarbeiter überwies auf Anweisung einer vermeintlichen Führungskraft Geld auf ein Auslandskonto – die E-Mail stammte jedoch von Betrügern. Erst Tage später stellte sich heraus, dass es sich um CEO-Fraud handelte. Dieser Vorfall zeigt, wie perfide Business E-Mail Compromise ablaufen kann, wenn interne Kontrollmechanismen fehlen.

- FACC (2016): Auch das österreichische Flugzeugteile-Unternehmen FACC wurde Opfer eines sogenannten Chef-Betrugs. Angreifer gaben sich per E-Mail als CEO aus und veranlassten eine Finanzmitarbeiterin, eine Überweisung für einen angeblichen Firmenkauf zu tätigen. Der Schaden lag bei über 42 Millionen Euro. Der Fall sorgte international für Aufsehen und führte zur Entlassung des CFO – ein deutliches Zeichen dafür, wie ernst solche Vorfälle genommen werden.

- Pepco Group (2024): Dass Phishing nicht nur ein „Problem von gestern“ ist, zeigt ein aktueller Fall: Im Februar 2024 erlitt die Pepco Group (Betreiber von Marken wie Pepco, Dealz und Poundland) einen Verlust von etwa 15,5 Millionen Euro durch eine komplexe Phishing-Attacke. Kriminelle hatten über täuschend echte E-Mails Mitarbeitende der ungarischen Niederlassung zu betrügerischen Geldtransfers veranlasst. Der Fall zeigt, dass auch große Unternehmen mit etablierten Sicherheitsstrukturen noch erfolgreich attackiert werden können, wenn Mitarbeitende nicht ausreichend sensibilisiert oder Prozesse lückenhaft sind.

Diese Beispiele sind keine Einzelfälle. Laut FBI wurden weltweit in den letzten Jahren Milliardenbeträge durch Business Email Compromise erbeutet. Neben direkten finanziellen Verlusten können Phishing-Angriffe auch Datenlecks auslösen – wenn Mitarbeitende auf einer gefälschten Login-Seite ihre Zugangsdaten eingeben, erhalten Angreifer Zugriff auf interne Systeme. Das führte bereits zu Datenschutzvorfällen, Industriespionage und Erpressungen. Für kleine und mittlere Unternehmen kann ein einziger erfolgreicher Angriff existenzbedrohend sein – etwa wenn durch Ransomware komplette IT-Systeme verschlüsselt werden.

Aktuelle Statistiken und Entwicklungen zum Phishing

Die Phishing-Bedrohung entwickelt sich ständig weiter. Aktuelle Zahlen und Trends zeigen, warum Du wachsam bleiben solltest:

- Stetiger Anstieg der Angriffe: Die Anzahl der Phishing-Angriffe nimmt seit Jahren zu – und es ist kein Ende in Sicht. Sicherheitsbehörden melden immer neue Rekordwerte. Das BSI schätzt den jährlichen wirtschaftlichen Schaden durch gezielte Phishing-Angriffe in Deutschland inzwischen auf mindestens einen zweistelligen Millionenbetrag. Weltweit zählt Phishing laut Europol zu den wichtigsten Einfallstoren für Cyberangriffe.

- Zunahme der Qualität durch KI: Gleichzeitig werden Phishing-Mails immer besser. Cyberkriminelle nutzen verstärkt KI, um überzeugende Betrugsmails zu erstellen. KI-Tools generieren personalisierte Nachrichten, die sprachlich und inhaltlich nahezu perfekt sind. In ersten Fällen wurde sogar die Stimme von Führungskräften per KI nachgeahmt, um telefonisch Überweisungen freizubekommen – eine neue Variante des klassischen E-Mail-Phishing (Vishing oder Deepfake-Whaling).

- Verlagerung auf neue Kanäle: Phishing findet längst nicht mehr nur per E-Mail statt. Immer öfter versuchen Betrüger ihr Glück via SMS (Smishing) oder Telefonanruf (Voice-Phishing). Du erhältst vielleicht eine SMS mit einer Paketbenachrichtigung oder einen Anruf von einem angeblichen IT-Mitarbeiter, der Zugangsdaten erfragt. Sensibilisiere Dich und Dein Team auch für diese neuen Kanäle – ein modernes Security-Awareness-Programm deckt alle Angriffsvektoren ab.

- Zielgruppe Mittelstand: Laut Behörden geraten verstärkt kleine und mittlere Unternehmen ins Visier. Großkonzerne haben oft ausgefeilte Abwehrmaßnahmen, daher weichen Angreifer zunehmend auf Mittelständler aus, die keine eigenen Security-Teams haben. Selbst Handwerksbetriebe oder lokale Verwaltungen wurden bereits Opfer. Deshalb gilt: Jedes Unternehmen – unabhängig von Branche oder Größe – kann zum Ziel werden.

Fazit und Checkliste: Maßnahmen gegen Phishing

Phishing-Mails werden nicht verschwinden – im Gegenteil: Sie bleiben eine der beliebtesten Maschen von Cyberkriminellen. Deshalb solltest Du jetzt handeln und Dein Unternehmen robust aufstellen. Die folgende Checkliste hilft Dir dabei:

- E-Mail-Sicherheit prüfen und erhöhen

Setze aktuelle Spam- und Phishing-Filter ein. Konfiguriere SPF-, DKIM- und DMARC-Einträge für Deine Domains. Deaktiviere Makros in E-Mail-Anhängen und blockiere riskante Dateitypen. - Mitarbeitende regelmäßig schulen

Etabliere ein laufendes Security-Awareness-Programm. Führe praktische Übungen durch und sensibilisiere neue Mitarbeitende bereits beim Onboarding. - Klare Prozesse und Richtlinien festlegen

Definiere interne Regeln für Zahlungsanweisungen, Passwortänderungen und verdächtige Anfragen. Führe Freigabeverfahren ein und fordere bei wichtigen Vorgängen eine zweite Verifikation. - Notfallplan vorbereiten

Erstelle einen Incident-Response-Plan für Phishing-Fälle. Enthalte Checklisten, Kontaktdaten von Experten und Kommunikationsstrategien. Übe regelmäßig den Ernstfall. - Infrastruktur und Zugänge absichern

Setze Multi-Faktor-Authentifizierung ein. Halte alle Systeme aktuell und führe regelmäßige, getrennt gespeicherte Backups durch. - Sicherheitskultur fördern

Hänge Merkblätter aus, verteile Spickzettel mit Phishing-Tipps und würdige aufmerksames Verhalten. Mach Cybersicherheit zur gemeinsamen Verantwortung – vom Azubi bis zur Geschäftsleitung.

Mit diesen Maßnahmen erhöhst Du die Widerstandskraft Deines Unternehmens gegen Phishing-Angriffe erheblich. Bleib wachsam und passe Deine Strategie regelmäßig an die neuesten Entwicklungen an. So stellst Du sicher, dass Phishing-Versuche bei Dir ins Leere laufen – und Dein Unternehmen geschützt bleibt.

Quellen:

Die in diesem Artikel genannten Empfehlungen und Fakten basieren auf aktuellen Veröffentlichungen des Bundesamts für Sicherheit in der Informationstechnik (BSI), der Allianz für Cyber-Sicherheit, von Security-Insider, Europol und auf konkreten Fallbeispielen aus der Presse. Sie unterstreichen: Phishing-Schutz muss ganzheitlich gedacht werden – technisch, organisatorisch und menschlich. Nimm die Warnungen ernst und setze empfohlene Maßnahmen zeitnah um, um Dein Unternehmen zu schützen.